Мой WordPress сайт сканируют на наличие уязвимостей – что делать?!

Приветствую!

Приветствую!

Вы посмотрели логи вашего сайта и обнаружили там подозрительную активность? Некие пользователи или вовсе боты просматривают технические папки WordPress, пытаясь найти файлы плагинов, которые у вас отсутствуют и т.п.

Вот список путей и файлов, которые сканируют «набегающие» на мои сайты боты:

controller.php wso.php /wp-content/plugins/analytics-counter/view/scripts/wpadm-ga.js /wp-content/plugins/dropbox-backup/template/js/admin-wpadm.js /wp-content/plugins/gallery-slider/readme.txt /wp-content/plugins/wp-handy-lightbox/readme.txt /wp-content/plugins/revslider/css/admin.css /wp-content/plugins/seo-keyword-page/readme.txt /wp-content/plugins/stats-wp/readme.txt /wp-includes/wp-inc.php /cms/admin/ /manager /adminzone /admin/login.php /mscms/ /administrator и так далее

Чем опасно сканирование ботом моего сайта?

Я понимаю ваши опасения, однако так было всегда. Даже на моих сайтах постоянно шерстят непонятные боты, в поисках различного рода уязвимых файлов движка WordPress и используемых плагинов. Вы спросите меня, можно ли их заблокировать, дабы обеспечить всестороннюю защиту сайта на WordPress? Можно заблокировать пользователя или бота с определённым IP адресом, это да. Однако особого смысла в этом нет – IP адреса почти всегда разные.

В интернете достаточно много «спецов», которые натравливают своих самописных ботов на сканирование сайтов на наличие наиболее распространённых уязвимостей движка WordPress и плагинов для него.

Найденные уязвимости используются для последующего взлома сайта, размещения на нём вредоносных модулей, перенаправления посетителей на иные ресурсы в корыстных целях и прочего.

Как защититься от взлома ботом сайта WordPress?

Совет тут один – всегда использовать последнюю версию движка WordPress! Ровно тоже необходимо соблюсти и в части используемых плагинов! Только так вы сможете обеспечить защиту WordPress от взлома и посягательств со стороны недоброжелателей.

Обновление движка и плагинов для него привносит, в числе прочих и закрытие найденных уязвимостей.

Я понимаю, что существует ситуации, когда вы заказали создание сайта. В остальные технические тонкости вы при этом не вдавались. А как-то обновив движок или плагин, сайт в итоге переставал работать правильно. Вы восстанавливали его работоспособность через службу поддержки вашего хостера и более зареклись ничего не трогать «от греха подальше».

Эта позиция утопична. Ваш сайт в конечном итоге взломают, он будет помечен поисковыми системами чёрной меткой «от греха подальше» :-) Пройдёт немало времени, пока вы сможете завоевать доверие поисковых систем вновь. Если до взлома вы получали наиболее количество посетителей из поисковых систем, то это может быть началом конца для вашего сайта…

Никогда не забывайте об этом, игнорируя техническое обслуживание вашего детища.

Если вы не готовы разбираться во всех тонкостях и касаться темы защиты сайта на WordPress от взлома, то эту задачу можно поручить, к примеру, компетентному фрилансеру.

Что ещё можно предпринять, дабы уберечься от взлома?

Изучать логи, выявлять подозрительную активность. Любой провайдер имеет возможность предоставить логи за определённый период. Другой момент заключается в том, что этот период часто ограничивается неделей.

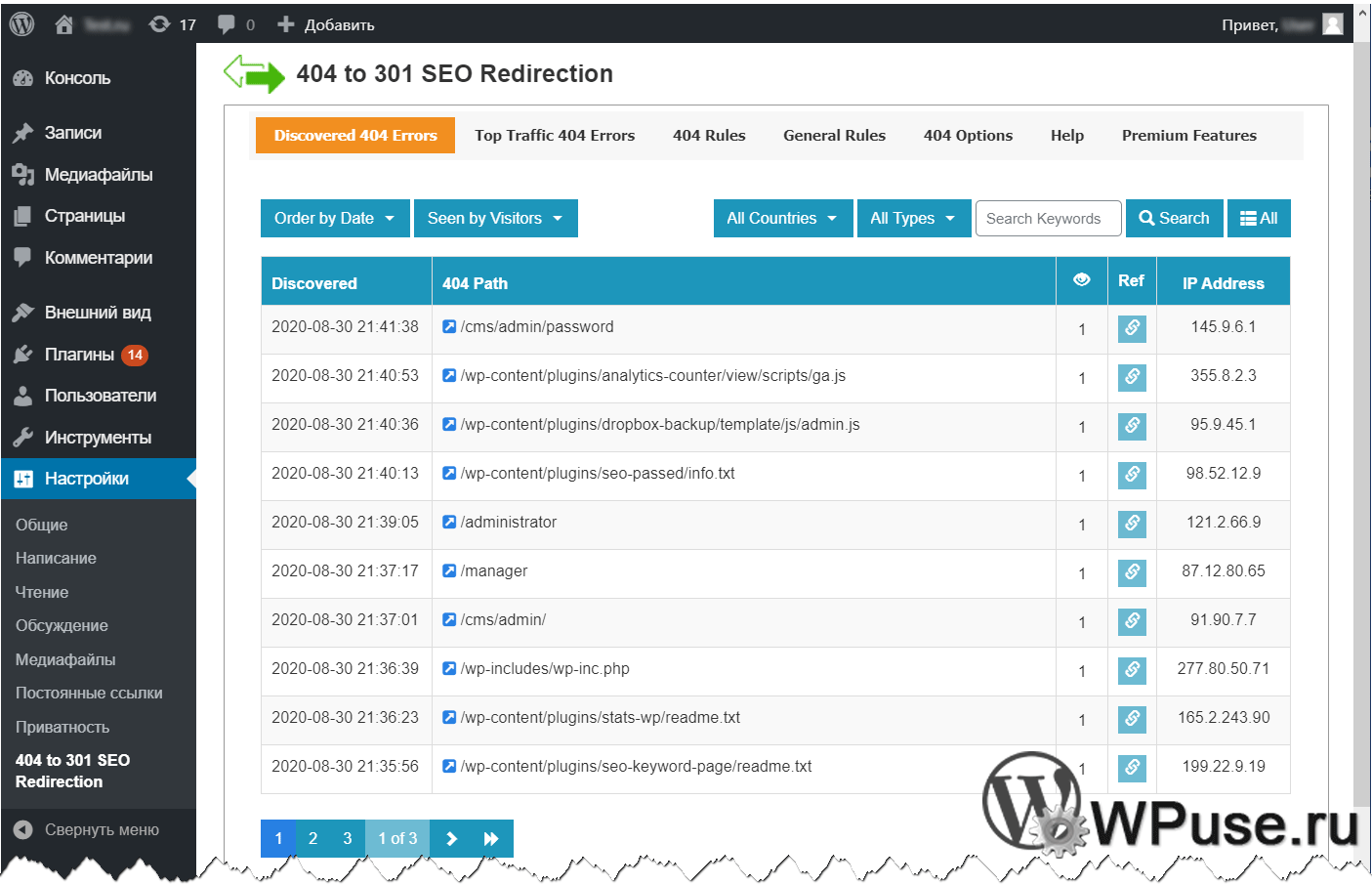

Также можно поставить WordPress плагин, который показывает в панели администратора все страницы и файлы, на которые пытались перейти боты в процессе сканирования, но не находили там ничего и движком WordPress выдавалось в ответ, что такой страницы\файла не существует.

Данный плагин позволяет отследить участившиеся «набеги» и нетипичные запросы, по которым можно определить, что взломщик занялся попыткой взлома вашего сайта «в ручном режиме».

И никогда не забывайте делать бекап файлов и базы данных вашего сайта. Попросите, чтобы вам настроили этот функционал изначально!

У меня на этом всё. Если имеются какие-то вопросы, то вы можете изложить их в комментариях к данному материалу.

Как отблагодарить автора, помочь сайту WPuse.ru

Как отблагодарить автора, помочь сайту WPuse.ru